“Waarom heb ik dit nodig?” of “Wat is penetratie testing eigenlijk?” zijn veelvoorkomende vragen van bedrijfseigenaren wanneer ze er voor het eerst over horen.

In 2024 bereikten de gemiddelde kosten van een datalek 4,88 miljoen dollar, en 2023 zag een sterke toename van cyberaanvallen, waarbij meer dan 343 miljoen slachtoffers vielen. De cijfers zijn alarmerend.

Veel bedrijven, vooral in niche-industrieën zoals de gezondheidszorg en fintech, hebben mogelijk niet de technische kennis om te beseffen dat ze deze service nodig hebben om zich te beschermen tegen inbreuken. Anderen worstelen met het oplossen van bestaande kwetsbaarheden in hun code, waardoor ze waardevolle tijd en middelen verspillen die beter kunnen worden besteed aan kernactiviteiten.

Als deze uitdagingen bekend voorkomen, kan penetratie testing de oplossing zijn die uw bedrijf nodig heeft. Laten we eens kijken hoe deze techniek kan helpen uw beveiliging te versterken en uw activa te beschermen.

Wat is penetratie testing (pen-testing)?

Penetratie testing, ook wel “pen-testing” genoemd, is een gesimuleerde cyberaanval op uw systeem om kwetsbaarheden bloot te leggen en zwakke plekken te identificeren in uw applicaties, netwerken en algehele infrastructuur die door hackers kunnen worden misbruikt. Beschouw het als een brandoefening voor uw cyberbeveiliging.

Een penetratietest omvat ethische hackers die dezelfde tools en technieken gebruiken als cybercriminelen om te proberen uw verdediging te doorbreken.

Dit proces biedt waardevolle inzichten in uw beveiligingsstatus en onthult niet alleen voor de hand liggende zwakke punten, maar ook de verborgen gebreken die tot een aanzienlijke inbreuk kunnen leiden.

Waarom is penetratie testing MEER dan alleen een “Nice-to-Have”?

U vraagt zich misschien af: “Is dit echt nodig voor mijn bedrijf?” Het korte antwoord is ja, en waarom? Om kwetsbaarheden bloot te leggen voordat de echte bedreigingen dat doen. Het gaat er niet om met de vinger te wijzen of onnodige complexiteit aan uw activiteiten toe te voegen; het gaat erom te begrijpen waar de scheuren in uw verdediging zitten, zodat u deze kunt versterken. Cyberbedreigingen evolueren, en uw verdediging dus ook.

93% van de organisaties had in 2023 twee of meer identiteitsgerelateerde inbreuken. Cybercriminelen zijn altijd op zoek naar nieuwe manieren om zwakke plekken uit te buiten. Of het nu gaat om geavanceerde phishing-aanvallen, het uitbuiten van softwarefouten of het inzetten van social engineering-tactieken, hun methoden evolueren voortdurend.

Met penetratie testing kunt u een stap voor blijven door regelmatig kwetsbaarheden in uw systemen te identificeren en op te lossen. Het is als een continue check-up voor uw cyberbeveiligingsgezondheid.

Datalekken kunnen verwoestend zijn

Een datalek is niet alleen een technisch probleem, het is een zakelijke nachtmerrie. De gemiddelde kosten van een datalek in 2024 bedragen 4,88 miljoen dollar, en de impact gaat veel verder dan alleen financieel verlies.

In de nasleep van een cyberaanval is niet alleen uw data in gevaar, maar ook uw reputatie. U loopt het risico het vertrouwen van klanten te verliezen, geconfronteerd te worden met juridische gevolgen en langdurige schade op te lopen aan de reputatie van uw merk.

Compliance en wettelijke bescherming

Veel industrieën worden beheerst door strikte regels als het gaat om gegevensbescherming. Van GDPR tot HIPAA, compliance is niet optioneel.

Regelmatige penetratie testing kan u helpen aan deze wettelijke vereisten te voldoen, waardoor hoge boetes en juridische gevolgen worden vermeden. Het toont ook aan stakeholders aan dat u zich inzet voor de bescherming van gevoelige informatie.

Versterking van uw verdediging

Zelfs de meest robuuste beveiligingssystemen hebben zwakke punten. Penetratie testing biedt een grondige evaluatie van uw verdediging en benadrukt gebieden die verbetering behoeven.

Hierdoor kan uw IT-team zich richten op het versterken van uw beveiligingsmaatregelen, of het nu gaat om het patchen van softwarefouten, het verbeteren van de netwerkbeveiliging of het aanscherpen van toegangscontroles.

Wat zijn de soorten penetratie testing?

Verschillende penetratietests richten zich op verschillende aanvalsvectoren en omgevingen en bieden een uitgebreide beveiligingsevaluatie.

Webpenetratie testing

Webapplicatie-penetratie testing simuleert real-world aanvallen om beveiligingsproblemen binnen webapplicaties te identificeren. Dit omvat het testen op veelvoorkomende kwetsbaarheden zoals cross-site scripting (XSS), SQL-injectie en gebroken authenticatie, evenals het identificeren van misconfiguraties en bedrijfslogicafouten. Een succesvolle aanval op een webapplicatie kan leiden tot datalekken, financiële verliezen, reputatieschade en compliance-schendingen. Webpentesting helpt bedrijven proactief deze risico’s te identificeren en te beperken.

API Pentesting

API-penetratie testing richt zich op het identificeren van beveiligingsproblemen in Application Programming Interfaces (API’s). API’s stellen verschillende softwaresystemen in staat om te communiceren en gegevens uit te wisselen. API-pentesting simuleert aanvallen om autorisatie-, authenticatie-, inputvalidatie- en gegevensblootstellingszwakheden bloot te leggen. API’s worden steeds vaker gebruikt om kritieke bedrijfssystemen te verbinden en gevoelige gegevens te delen. Kwetsbaarheden in API’s kunnen bedrijven blootstellen aan aanzienlijke risico’s, waaronder datalekken, financiële fraude en serviceonderbrekingen.

Mobiele applicatie-penetratie testing

Met meer dan 6,3 miljard smartphonegebruikers wereldwijd is het duidelijk waarom de mobiele app-industrie booming is. Met de opkomst van mobiele apps is het waarborgen van hun veiligheid cruciaal. Mobiele applicatie-penetratie testing beoordeelt de beveiliging van mobiele apps op platforms zoals Android en iOS. Het omvat het testen op kwetsbaarheden met betrekking tot gegevensopslag, netwerkcommunicatie, authenticatie, autorisatie en reverse engineering. Mobiele apps verwerken vaak gevoelige gebruikersgegevens en maken verbinding met kritieke backend-systemen. Mobiele app-pentesting helpt gebruikersgegevens te beschermen en de integriteit van mobiele services te waarborgen.

Aantal mobiele smartphonenetwerkabonnementen wereldwijd van 2016 tot 2023, met prognoses van 2023 tot 2028 – Bron: Statisa

Cloudpenetratie testing

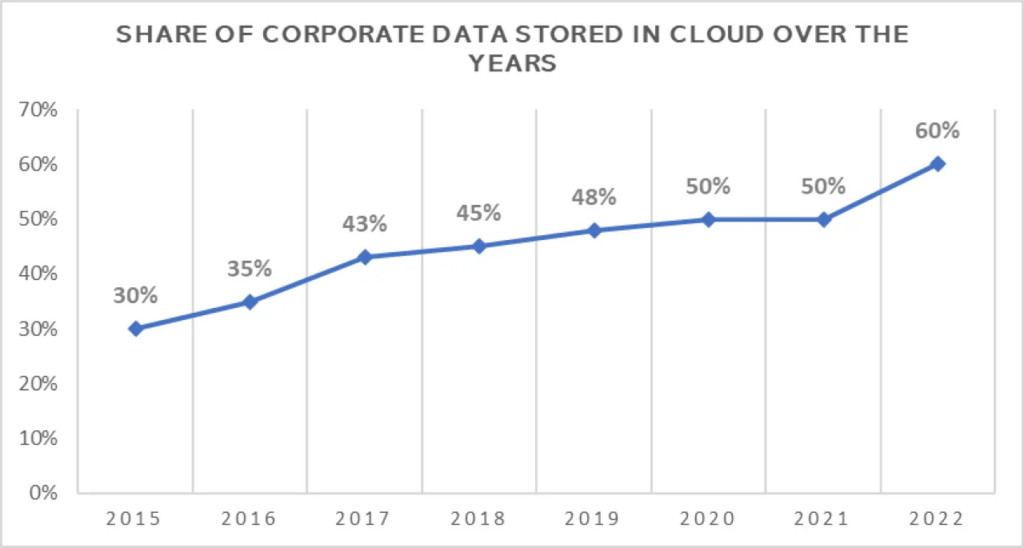

Aangezien steeds meer bedrijven migreren naar de cloud, waarbij 94% van de bedrijven cloud computing in hun activiteiten in de VS gebruikt, is het beveiligen van de cloudinfrastructuur van vitaal belang. Cloudbeveiligingspenetratie testing beoordeelt de beveiliging van cloudomgevingen en -infrastructuur. Het omvat het identificeren van misconfiguraties, kwetsbaarheden in clouddiensten en zwakke punten in toegangscontroles, gegevensbescherming en netwerkbeveiliging. Cloudpentesting helpt ervoor te zorgen dat cloudimplementaties veilig, compliant en beschermd zijn tegen aanvallen.

Bron: Edge Delta

Red teaming

Red teaming simuleert real-world, geavanceerde cyberaanvallen om de verdediging van een organisatie te testen. Het gaat verder dan traditionele pentesting door een breder scala aan tactieken en technieken te gebruiken, waaronder social engineering, pogingen tot fysieke inbraak en geavanceerde exploitatiemethoden. Red teaming biedt een uitgebreide beoordeling van de beveiligingsstatus van een organisatie en haar vermogen om geavanceerde bedreigingen te detecteren en erop te reageren. Het helpt zwakke punten in mensen, processen en technologieën te identificeren.

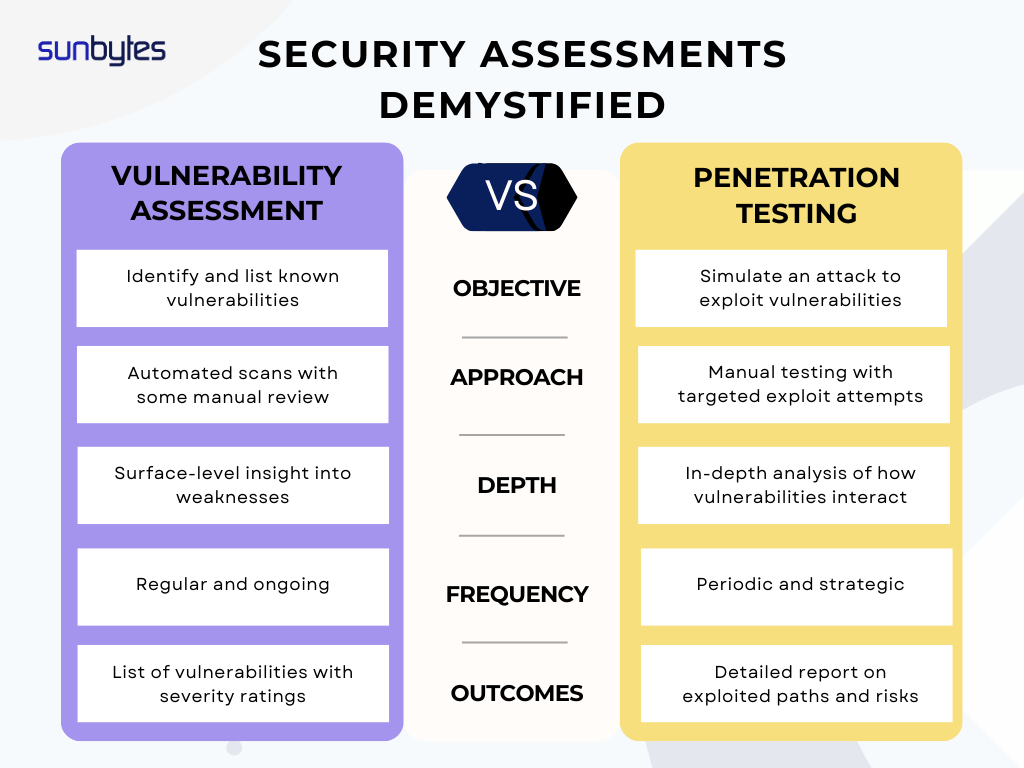

Penetratie Testing vs. Vulnerability Assessment

Hoewel beide methoden op zoek zijn naar zwakke punten, vervullen ze verschillende rollen binnen een bredere beveiligingsstrategie.

Vulnerability Assessment

- Geautomatiseerde scans: Tools zoals Nessus of OpenVAS produceren uitgebreide lijsten met potentiële zwakke punten.

- Baseline rapportage: Biedt een momentopname van de systeemstatus, maar mist het diepere inzicht dat exploitatiepogingen bieden.

- Frequentie: Wordt vaak vaker gepland om een lopende telling van mogelijke toegangspunten bij te houden.

Penetratie Testing

- Realistische exploitatie: Ethische hackers koppelen kwetsbaarheden aan elkaar om tastbare bedreigingen te illustreren, zoals gegevensextractie of systeemovername.

Gedetailleerde stappenplan voor herstel: Bevindingen gaan verder dan identificatie en benadrukken specifieke oplossingen en best practices om soortgelijke valkuilen te vermijden. - Waarde voor besluitvormers op directieniveau: Leiders op C-niveau en compliance officers profiteren van het feit dat ze zien hoe een aanvaller bevoegdheden kan escaleren of toegang kan krijgen tot gevoelig materiaal in real-world scenario’s.

Bedrijven beginnen vaak met een vulnerability assessment voordat ze zich vastleggen op een diepgaande penetratie testing. Na verloop van tijd zijn de testintervallen afhankelijk van wettelijke eisen, systeemupdates en de complexiteit van nieuwe implementaties.

Het proces van penetratie testing

Een methodische penetratie testing procedure lokaliseert verborgen breuklijnen in uw digitale infrastructuur. Ethische hackers passen echte vijandelijke methoden toe om ervoor te zorgen dat ze realistische kwetsbaarheden vastleggen. Bedrijven verkrijgen vervolgens zinvolle gegevens voor voortdurende herstelwerkzaamheden en operationele veerkracht.

Stap 1 : Planning en scoping

Projecten beginnen met het verduidelijken van welke domeinen, netwerken of applicaties de pentesters zullen analyseren. Deze scope beschrijft alle specifieke technieken, zoals social engineering of pogingen tot fysieke inbraak, die de testers wel of niet kunnen gebruiken. Een overeengekomen scope behoudt de transparantie en voorkomt verstoringen van kritieke services.

Stap 2: Verkenning en informatie verzamelen

Pen testers bouwen een blauwdruk van de doelomgeving. Ze kunnen openbare bronnen inspecteren en digitale voetafdrukken doorzoeken die gevoelige informatie onthullen, zoals verkeerd geconfigureerde subdomeinen of gelekte inloggegevens. Deze gegevens vormen de voorlopige doellijst voor de volgende stappen.

Stap 3: Identificatie van kwetsbaarheden

Zowel geautomatiseerde tools als handmatige tests detecteren zwakke punten. Een verwaarloosde softwarepatch, een blootgestelde database of over het hoofd geziene standaard inloggegevens kunnen elk een potentiële gateway worden. Bekwame testers vertrouwen vaak op bronnen zoals OWASP-richtlijnen om prioriteit te geven aan ontdekte bedreigingen.

Stap 4: Exploitatie

Na het in kaart brengen van kwetsbaarheden, kijken de pen testers welke fouten ze kunnen uitbuiten. Deze testfase meet de werkelijke impact, van toegang tot gevoelige gegevens via SQL-injectie tot pivoting vanaf een verkeerd geconfigureerde interne server. Door de werkelijke exploitabiliteit te bevestigen, prioriteert het rapport de meest urgente risico’s.

Stap 5: Rapportage en post-teststrategie

Deze laatste fase produceert een uitgebreid rapport met details over ontdekte blootstellingen, hun ernst en bruikbare oplossingen. Elke kwetsbaarheid gaat vergezeld van een aanbevolen stappenplan voor herstel, vaak met verwijzing naar CVSS-waarden (Common Vulnerability Scoring System) voor prioritering. Een gekwalificeerde pentestprovider legt aanzienlijke nadruk op voortdurende consultancy in plaats van een snelle exit.

- Begeleiding op maat: Naast het openbaar maken van problemen, helpt het consultancyteam bij het maken van een plan om de oorzaken aan te pakken. Dit omvat advies over patchbeheer, beleidsupdates of training voor gebruikersbewustzijn.

- Continue ondersteuning: Een pas van een enkele pentest garandeert geen permanente bescherming. Experts houden nieuwe bedreigingen nauwlettend in de gaten en delen inzichten met uw interne teams of andere stakeholders.

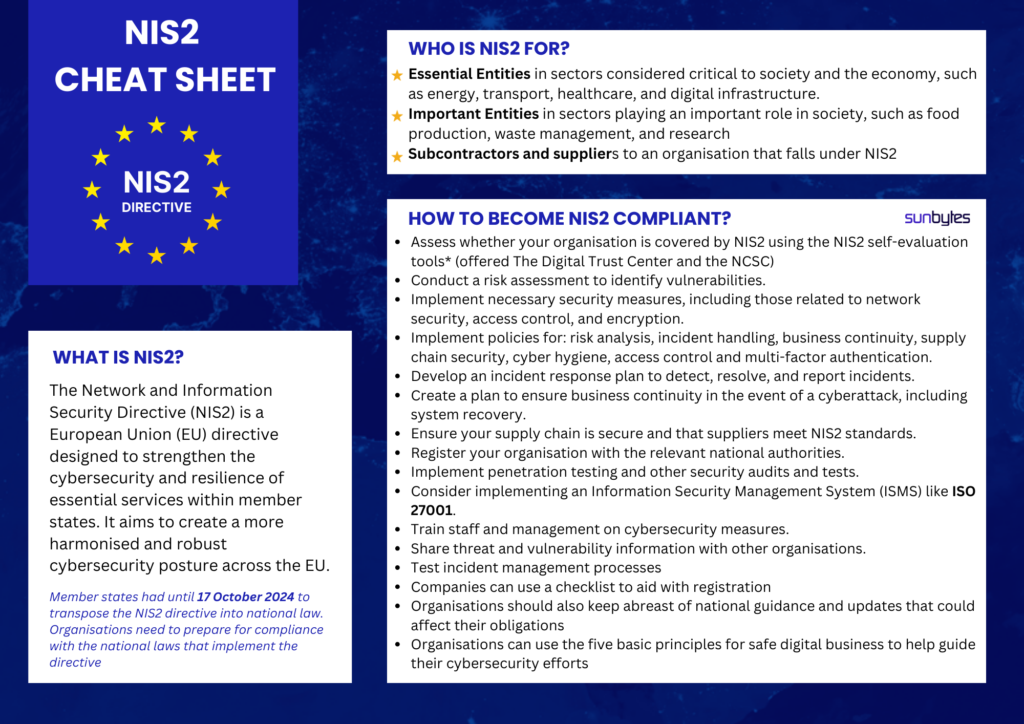

Wat vormt een “gekwalificeerde” pentest onder NIS2, ISO en MIAUW?

Bepaalde voorschriften en kaders, NIS2, ISO en de Nederlandse MIAUW-kaders, specificeren criteria die een legitieme penetratie testing procedure definiëren. Het voldoen aan deze benchmarks toont een proactieve benadering van cyberbeveiliging aan en voldoet vaak aan compliance-eisen voor wettelijke audits of brancheaccreditaties.

Wat is de ISO 2700 Pentest?

Een ISO 2700-pentest is een gerichte penetratietest die is ontworpen om de verdediging van uw organisatie tegen potentiële bedreigingen te beoordelen. Ook wel een hacktest genoemd, het legt kwetsbaarheden en zwakke punten in uw digitale ecosysteem bloot. Na onderzoek van de bevindingen kunt u uw informatiebeveiliging versterken om risico’s te minimaliseren. Als u op zoek bent naar een ISO 2700-certificering, ondersteunen onze gespecialiseerde penetratietests u bij het voldoen aan de benchmark voor best practices.

Door een ISO 2700-pentest uit te voeren, krijgt u inzicht in waar uw organisatie staat op het gebied van cyberbeveiliging. Belangrijke voordelen zijn onder meer:

Verminderde beveiligingsincidenten: Het opsporen van kwetsbaarheden helpt u deze aan te pakken voordat ze volledige beveiligingsinbreuken worden.

Verbeterde bescherming van kritieke gegevens: Een grondige pentest bevestigt dat gevoelige informatie, zoals klantgegevens en zakelijke IP, veilig blijft.

- Uitgebreide identificatie van zwakke punten: Tests onthullen gebieden die verbetering behoeven, zodat u problemen proactief kunt aanpakken.

- Bruikbare aanbevelingen: Onze gedetailleerde rapporten schetsen praktische stappen om uw verdedigingsmechanismen te versterken.

- Naleving van norm A12.6: Het naleven van vereiste A12.6 van het ISO 2700-kader is eenvoudiger wanneer u concrete pentestresultaten hebt.

Hoewel zowel een ISO 2700-audit als een ISO 2700-pentest tot doel hebben hoge beveiligingsnormen te handhaven, verschillen ze in omvang:

- ISO 2700-audit: Een audit evalueert uw Information Security Management System (ISMS) om te verifiëren of het voldoet aan de ISO 2700-vereisten.

- ISO 2700 Pentest: Een pentest neemt een diepere, technische kijk op uw infrastructuur om real-world kwetsbaarheden te identificeren. De bevindingen kunnen worden gebruikt om het bewijs te versterken dat u tijdens een ISO 2700-audit presenteert.

In combinatie bieden deze twee processen een holistische methode voor het verbeteren en onderhouden van topklasse beveiligingsmaatregelen binnen uw organisatie.

Wat is de NIS2 Pentest?

Een NIS2-pentest is een gesimuleerde cyberaanval op een doelsysteem, bedoeld om kwetsbaarheden bloot te leggen voordat kwaadwillenden ze kunnen misbruiken. Door nu met pentesting te beginnen, kunt u uw beveiligingsmaatregelen versterken en u voorbereiden op de komende NIS2-vereisten.

Of de NIS2-richtlijn van toepassing is op uw organisatie, hangt af van verschillende factoren, waaronder de branche waarin u actief bent en de omvang van uw organisatie. Het is belangrijk op te merken dat NIS2 zowel essentiële als belangrijke entiteiten treft, wat betekent dat een breed scala aan organisaties onder de richtlijn kan vallen.

Pentesting speelt een cruciale rol onder NIS2. NIS2 vereist dat organisaties regelmatig pentests uitvoeren als onderdeel van hun cyber risicobeheer. Dit zorgt ervoor dat uw beveiligingsmaatregelen actueel en effectief blijven tegen de nieuwste cyberdreigingen. Daarnaast legt NIS2 een sterke nadruk op actieve cyberbescherming, personeelstraining en het vergroten van het bewustzijn van cyberbeveiligingsrisico’s.

Wat is de MIAUW-Compliant Pentesting?

MIAUW, de methodologie voor informatiebeveiligingsonderzoek met auditwaarde, ontwikkeld en goedgekeurd door de Nederlandse overheid. Dit kader zorgt voor consistente resultaten van hoge kwaliteit. Door MIAUW te gebruiken, kunt u uniforme, vergelijkbare en controleerbare pentestresultaten garanderen, waardoor de inconsistenties van eerdere methoden worden aangepakt en duidelijke inzichten worden geboden in de werkelijke beveiliging van uw systemen.

MIAUW is een open-source methodologie en is gratis beschikbaar voor iedereen. Of u nu een beslisser, een CISO of een professional op het gebied van cyberbeveiliging bent, MIAUW biedt een concrete en betrouwbare manier om risico’s beter te beheersen.

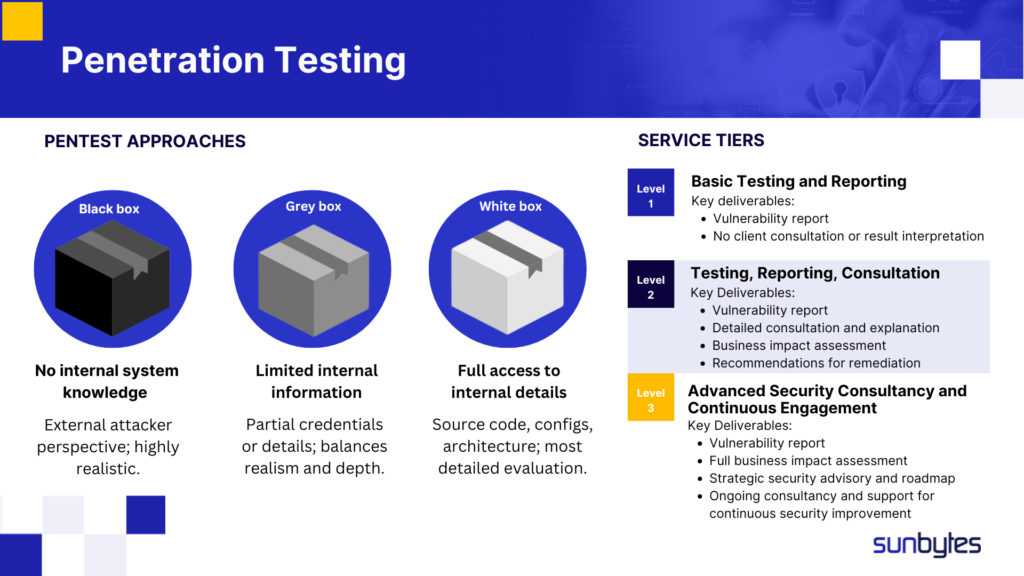

Pentesting-benaderingen: Black Box, Grey Box en White Box

De diepgang van de systeemkennis die testers ontvangen, verandert de stijl en omvang van penetratie testing aanzienlijk.

- Black Box Testing: Testers benaderen de omgeving als externe aanvallers met minimale gegevens over het systeem. Het doel is om te zien hoe effectief openbaar toegankelijke verdedigingen standhouden tegen een directe aanval.

- Grey Box Testing: Het bedrijf verleent gedeeltelijke toegang-gebruikers inloggegevens, high-level architectuur of andere interne informatie-aan testers. Dit middenwegperspectief onthult vaak kwetsbaarheden die over het hoofd worden gezien door alleen externe scans.

- White Box Testing: Pen testers ontvangen volledige informatie over broncode, databaseschema’s en netwerktopologieën. White box-methoden zijn het meest uitputtend en kunnen subtiele codeerfouten of geavanceerde misconfiguraties blootleggen die black box of grey box mogelijk missen.

De juiste aanpak selecteren hangt af van uw doelstellingen. Black box testing valideert bijvoorbeeld de sterkte van de externe grens, terwijl white box testing de integriteit van kritieke workflows of gespecialiseerde interne tools verifieert.

Maak van penetratie testing onderdeel van uw beveiligingsstrategie

Een gecertificeerd team gaat verder dan simpele rapporten. Er wordt continu samengewerkt, op maat gemaakt herstel geboden en u geholpen om u aan te passen in een veranderend cyberrijk. Als u duidelijkheid wilt over welke aanpak van pentesten het beste past bij uw omgeving, of als u praktisch advies wilt over hoe u de bevindingen kunt aanpakken, neem dan contact met ons op om uw volgende stappen te bespreken.

Laten we beginnen met Sunbytes

Laat ons uw eisen voor het team weten en wij nemen meteen contact met u op.