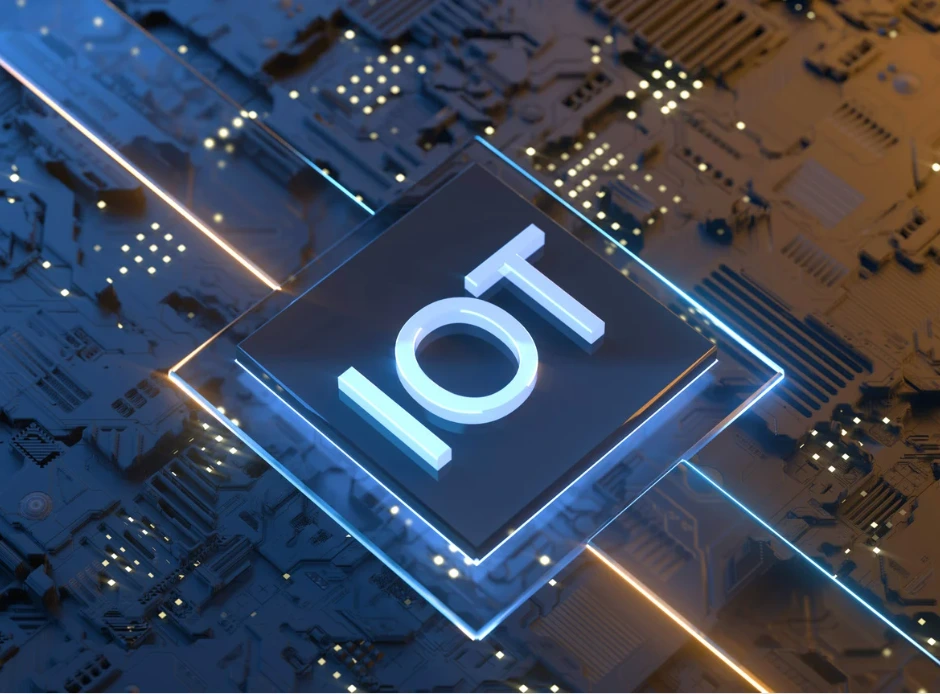

IoT-penetratietestservice

Verklein het aantal security-incidenten terwijl u tegelijk de kosten voor compliance terugdringt. Ontdek hoe onze geïntegreerde aanpak meetbare resultaten oplevert voor groeiende organisaties.

Leg IoT-zwaktes bloot vóórdat aanvallers dat doen

Met IoT-securitytesting brengen we kwetsbaarheden aan het licht in devices, protocollen en cloudinfrastructuur via gesimuleerde aanvallen. Onze assessments beschermen uw data en zorgen ervoor dat uw IoT-ecosysteem blijft draaien als een zonnetje terwijl het groeit.

Onze hybride aanpak combineert diepgaande handmatige tests door experts met geavanceerde geautomatiseerde tools, zodat u volledig zicht krijgt op het aanvalsoppervlak van uw product

Allesomvattende IoT-beveiliging

Wij hanteren een full-spectrum aanpak voor IoT-security: we beoordelen elke laag van uw verbonden ecosysteem – van fysieke hardware en embedded firmware tot mobile apps en cloudinfrastructuur. Door diepgaande handmatige expertise te combineren met schaalbare, geautomatiseerde tools, simuleren we realistische aanvalsscenario’s om kwetsbaarheden op te sporen én aan te pakken, voordat kwaadwillenden ermee aan de haal gaan. Onze methodologie dekt een breed scala aan gespecialiseerde technieken, waaronder:

Hardware & Embedded Interfaces

We beoordelen de fysieke beveiliging van apparaten door het testen van UART-, JTAG-, I2C- en SPI-interfaces, en door firmware uit te lezen van o.a. EEPROM, NOR, NAND en eMMC.

We kijken onder meer naar sabotageresistentie, blootstelling van debug-interfaces, inventarisatie van open poorten en toegang tot de seriële console.

Firmware & Software Security

We voeren statische en dynamische binaire analyses uit, doen reverse engineering en inspecteren het bestandssysteem om ingebedde credentials, secrets en cryptografische sleutels te ontdekken.

Daarnaast beoordelen we de implementatie van TLS- en SSL-protocollen om te zorgen voor echt veilige communicatie.

Wireless Communication Protocols

Ons team test gangbare draadloze standaarden zoals BLE, Zigbee, LoRa, Wi-Fi en 6LoWPAN. We voeren onder andere RF-fuzzing, packet sniffing, jamming en replay-aanvallen uit en analyseren signaalsterkte, bereik en failover-gedrag.

Zo ziet u precies hoe uw IoT-omgeving zich houdt in de “ruige buitenlucht” van de ether.

Application Layer Security

Voor mobiele apps (iOS en Android) doen we reverse engineering op APK’s en IPA’s en testen we op onveilige opslag, tokenmanipulatie en fouten in authenticatie.

In web- en cloudomgevingen sporen we kwetsbaarheden op zoals XSS, SQL-injectie, IDOR, CSRF en misconfiguraties in platforms als AWS IoT, Azure, MQTT en CoAP.

Ook beoordelen we API-beveiliging, token-lekkage en de mechanismen voor firmware-updates.

Advanced Hardware Testing Techniques

Onze diepgaandere hardwaretests omvatten onder meer chip-off-aanvallen, fault injection, side-channel-analyse en secure source code review.

Deze methoden combineren we met RF-capture/-injectie en protocolanalyse voor een volledig beeld van zowel de integriteit van het device als de robuustheid van de communicatie.

Supply Chain & Third-Party Risk

We brengen risico’s in kaart van third-party componenten door bekende kwetsbaarheden te volgen, de herkomst en update-mechanismen van firmware te beoordelen, te testen op standaardconfiguraties en spoofing-risico’s, en software-dependencies en externe libraries te analyseren.

Zo voorkomt u dat een ogenschijnlijk onschuldig onderdeel het zwakke schakeltje in uw keten blijkt te zijn.

Onze werkwijze

We vertrouwen nooit alleen op geautomatiseerde scanners. Onze consultants combineren diepgaande kennis van embedded systemen met reverse engineering en security-onderzoekstechnieken om risico’s bloot te leggen én te valideren die door automatische tools maar al te vaak over het hoofd worden gezien.

Technical Scoping

We bepalen samen heldere testscenario’s die precies aansluiten op uw IoT-omgeving en zakelijke doelstellingen.

Requirements Validation

We toetsen de technische requirements en beperkingen, zodat de testen vloeiend en zonder verstoring van uw operatie kunnen worden uitgevoerd.

Comprehensive Execution

We zetten zowel handmatige expertise als geavanceerde tooling in over het volledige aanvalsoppervlak – van device-firmware tot cloud-API’s.

Real-Time Critical Alerts

U krijgt direct terugkoppeling over kwetsbaarheden met hoge prioriteit, zodat u razendsnel kunt handelen in plaats van te wachten op het eindrapport.

Uitgebreide Rapportage

U ontvangt concrete, toepasbare inzichten met gevalideerde bevindingen, werkende proof-of-concepts en een geprioriteerde remediatieroutekaart waar uw team meteen mee aan de slag kan.

Kennisoverdracht & Hertesten

We organiseren feedbacksessies om de impact van elke kwetsbaarheid helder uit te leggen, met optioneel hertesten om te bevestigen dat uw oplossingen de beveiligingslekken ook echt hebben gedicht.

FAQ

Nee. We beoordelen de volledige IoT-stack: van hardware en firmware tot mobile apps, API’s, draadloze protocollen en cloudplatformen. Alles wat “connected” is, komt bij ons onder de loep.

Ja. Veel IoT-penetratietesten kunnen remote worden gedaan, afhankelijk van de bereikbaarheid van het device en de onderliggende architectuur.

Ja. We voeren na afloop validatietesten uit om te bevestigen dat de gevonden issues daadwerkelijk zijn opgelost – tot wel 90 dagen na de remediatie. Zo weet u zeker dat de kwetsbaarheden niet alleen “op papier” zijn verdwenen.

Laten we uw behoeften op het gebied van cyberbeveiliging met ons bespreken

Stuur ons een bericht en met slechts één klik zijn we klaar om uw projecten gereed te maken